F-Secure PSB Server ProtectionのプロフィールをADのOUに紐付けて適用する

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

はじめに

こんにちは。大阪オフィスの林です。

F-Secure Protection Service for Business (以下 F-Secure PSB)のプロフィールをActiveDirectoryのOUに紐付けて管理対象デバイスに適用してみました!

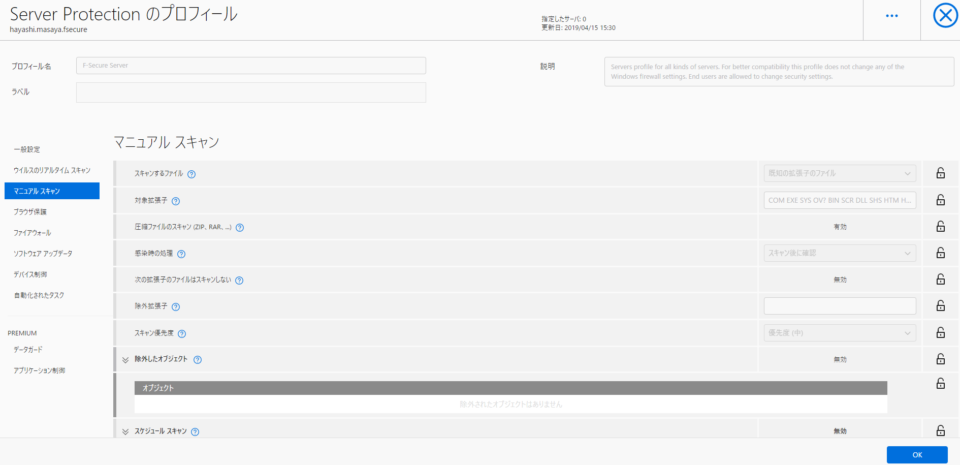

プロフィールとは?

F-Secure PSBでは管理対象デバイスに適用させたい設定をまとめておいたものを「プロフィール」と呼びます。例えばウイルススキャンの時間やデバイス制御の設定を予めプロフィールとして作成しておき、作成したプロフィールを管理対象のデバイスに割り当てることで管理者が意図した設定をデバイスに適用させることができます。このプロフィールを使うことによって管理対象デバイス個々に設定を行う必要が無くガバナンスを保ちながら運用を行うことが可能となります。

プロフィールの適用方法

F-Secure PSBでは大きく2つのプロフィール適用方法があります。

- F-Secure PSBのデフォルトプロフィール設定で適用

- 「Server Protection for Windowsの場合は〇〇のプロフィールを適用!」「Linux Protectionの場合は△△のプロフィールを適用!」みたいに製品に依存してプロフィールを適用するイメージ

- ActiveDirectoryのOUに紐付けて適用

- 「OU-Aに所属しているデバイスは〇〇のプロフィールを適用!」「OU-Bに所属しているデバイスは△△のプロフィールを適用!」みたいにADのOUに依存してプロフィールを適用するイメージ

もう少し詳しく説明したいと思います。

F-Secure PSBのデフォルトプロフィール設定で適用

F-Secure PSBではそれぞれの製品ごとにデフォルトで適用するプロフィールを予め設定しておくことが可能です。この設定によってF-Secure PSBをインストールしたデバイスには管理者が設定したプロフィールが自動で適用されることとなります。

デバイスに対する要件が変わり、適用させるプロフィールを変更したい場合は、デバイスの設定から適用させるプロフィールを再度指定してあげることでプロフィールの変更を行うことも可能です。

ActiveDirectoryのOUに紐付けて適用

一方、ActiveDirectoryのOUに紐付けて適用する方法もあります。予め管理対象デバイスが所属するドメインの情報をF-Secure PSBに設定しておき、所属するOU(グループ)ごとにデフォルトで適用するプロフィールを予め設定しておくことが可能です。この設定によってF-Secure PSBをインストールしたデバイスが所属するOUに応じて管理者が設定したプロフィールを自動で適用することが可能となります。

例えば部署移動等、OUの移動が生じた場合でも、連動して自動でプロフィールを変更してくれるといった設定もありますので必要に応じで、自動適用の運用も取り入れることも可能です。

今回やること

- F-Secure PSBに管理対象デバイスのドメイン情報(OU情報)を登録する。

- 登録したドメイン情報(OU情報)に紐付けて管理対象デバイスにプロフィールを適用する。

準備

今回は管理対象デバイスとしてAmazon WorkSpacesを使用します。「F-Secure PSB とは?」という方は下記のブログを参照頂ければと思います。

検証した環境

- Amazon WorkSpaces

- Standard with Windows 10 (PCoIP) Japanese (日本語)

- F-Secure

- F-Secure PSB Server Protection Premium v20.3

やってみた

まずはF-Secure PSBにドメイン情報(OU情報)を登録していきます。最終的に下記のようなDN情報をF-Secure PSBに登録します。今回はAmazon WorkSpacesを使いながらDN情報を抜き出す手順からやっていきたいと思いますので、DN情報を直書きできる方はDN情報を抜き出す手順はスキップして頂いて構いません。

OU=Domain Controllers,DC=my-test-dc,DC=com OU=my-test-dc,DC=my-test-dc,DC=com OU=AWS Reserved,DC=my-test-dc,DC=com OU=AWS Delegated Groups,DC=my-test-dc,DC=com OU=Computers,OU=my-test-dc,DC=my-test-dc,DC=com OU=Users,OU=my-test-dc,DC=my-test-dc,DC=com OU=test-aaa,OU=my-test-dc,DC=my-test-dc,DC=com OU=test-bbb,OU=my-test-dc,DC=my-test-dc,DC=com

Amazon WorkSpacesにログインして「サーバーマネージャー」を起動します。

機能の選択で「リモートサーバー管理ツール」-「役割管理ツール」-「AD DSおよびAD LDSツール」-「AD DSツール」から「AD LDSスナップインおよびコマンドラインツール」と「Windows PowerShellのActive Directoryモジュール」を選択し「次へ」を選択します。

インストール後、サーバーマネージャーの「ツール」-「Windows PowerShellのActive Directoryモジュール」を選択し起動します。

下記コマンドを実行します。※本記事ではデフォルトの作業ディレクトリにad_hierarchy.txtというファイルを出力します。

import-module activedirectory ; Get-ADOrganizationalUnit -filter "*" | %{ $_.DistinguishedName } | Out-File -Encoding utf8 -FilePath ad_hierarchy.txt

ファイルの中身を確認すると既存のドメイン情報(OU情報)が出力されています。

それでは次にF-Secure PSBのポータル画面にログインして、取得したドメイン情報(OU情報)を登録していきます。「プロフィール」-「デフォルトのプロフィール」を選択します。

画面下部の「Active Directoryのドメイン」のメニューから「Active Directoryの構造をアップロードする」を選択します。

「ファイルをアップロード」のエリアから先ほど取得したファイル(ad_hierarchy.txt)をアップロードします。

ファイルがアップロードされたことを確認し「アップロード」を選択します。

既存のドメイン情報(OU情報)がF-Secure PSBに登録出来ました。

「test-aaa」というOUのデフォルトプロフィールをF-Secure Serverから変更します。OUの右側のメニュー「変更」を選択します。

予め作成しておいたtest-aaaというプロフィールを選択し「変更」を選択します。

プロフィールの割り当てが変更された旨のメッセージを確認します。

同じ要領で「test-bbb」というOUのデフォルトプロフィールを変更します。

「test-bbb」にも予め作成しておいたtest-bbbというプロフィールを選択し「変更」を選択します。

Amazon WorkSpacesにF-Secure PSBをインストールします。セットアップ方法は本記事では割愛させて頂きますので下記のブログを参照頂ければと思います。

今回F-Secure PSBをインストールする端末は「test-aaa」のOUに所属させています。

インストール後、デバイスに適用されているプロフィールを確認すると、設定した通りtest-aaaのプロフィールが適用されていることが分かります。

OU移動した場合にプロフィールが割り当てなおされるか確認したいと思います。「プロフィール」-「デフォルトのプロフィール」を選択し「デバイスがADグループを変更した場合、そのADグループのプロフィールを自動的にそのデバイスに割り当てます。」を有効にしておきます。

「test-aaa」というOUから「test-bbb」にデバイスを移動させました。

Amazon WorkSpacesを再起動し状態を確認したところ「test-bbb」のOUに割り当てたtest-bbbのプロフィールが適用されていました。(起動した状態のままでも何かしらのトリガーでプロファイルが書き換わるのかもしれませんがトリガーが分からなかったので再起動しました)

まとめ

もちろん管理対象デバイス個々に都度プロフィールを割り当てる運用でもいいのですがデバイスの台数が増えるにつれて運用負荷も上がっていくかと思います。Amazon WorkSpacesの場合はADがセットで存在している環境かと思いますのでそのADを有効活用することでプロフィール適用・運用管理の効率がより良くなるのではないでしょうか。

以上、大阪オフィスの林がお送りしました!